Unserer Angebot

Wir bieten Ihnen Unterschiedliche Lösungen

"Viele Unternehmen sind mit der Menge an gesetzlichen Vorgaben zur Informationssicherheit überfordert, was zu einer Kostenexplosion führt"

Wenn Sie aus der kritischen Infrastruktur kommen, dann kennen Sie bestimmt die folgenden gesetzlichen Anforderungen:

IT-Sicherheitskatalog

Der IT-Sicherheitskatalog (IT-SiKat) gemäß §11 Abs. 1a EnWG gilt seit August 2015 für Betreiber von Energieversorgungsnetzen.

Systeme zur Angriffserkennung

Das BSIG benennt im neuen § 8a Absatz 1a nun auch ausdrücklich den Einsatz von Systemen zur Angriffserkennung (SzA)

ISO 27001

Die internationale Norm für Informationssicherheit, bietet einen Rahmen für Unternehmen, die Risiken minimieren und Compliance sicherstellen müssen.

NIS 2

Die neue Richtlinie nimmt kritischen Infrastrukturen in die Pflicht. Bis zum 17.10.2024 muss der Schutz und die Widerstandsfähigkeit erweitert werden

Warum Ihre Kosten explodieren?

Die gesetzlichen Anforderungen die aus dem Energiewirtschaftsgesetz, der Bundesnetzagentur, dem Bundesamt für Sicherheit in der Informationstechnologie oder aus europäischen Vorgaben entstehen, lassen deinen Aufwand den du betreiben musst um die Vorgaben einzuhalten extrem ansteigen:

- Du benötigst unterschiedliche Berater und Experten

- Du führst mehrere Risiko- und Informationsmanagementsysteme

- Du musst unterschiedliche Dokumentationen erstellen und vorhalten

Wir sind Ihre Experten, wenn es um Informationssicherheit geht

Was können wir für Sie tun?

Wir haben in den letzten 12 Monaten bei vielen unserer Kunden aus dem Energiesektor fantastische Resultate bei der Transition der bestehenden ISO 27001 durch den Einsatz unseres 5 Schritte Systems erzielt.

Konkret haben wir die gesetzlichen Anforderungen inklusive der SzA und NIS 2 Richtlinie mit unserem System in ein einziges Managementframework überführt.

Was bedeutet das für unsere Kunden:

- Sie besitzen ein kugelsicheres Informationssicherheitsmanagementsystem (ISMS)

- Sie können jederzeit schnell auf Gesetzesänderungen reagieren und diese implementieren

- Sie sind in der Lage Bedrohungen und Sicherheitslücken schnell zu identifizieren und diese zu beseitigen

- Sie profitieren von einer Ressourcenschonung und senken Ihre Investitionskosten durch ein einheitliches System welches jeder Auditierung stand hält

- Sie wissen genau was im Falle eines Cyberangriffes zu tun ist

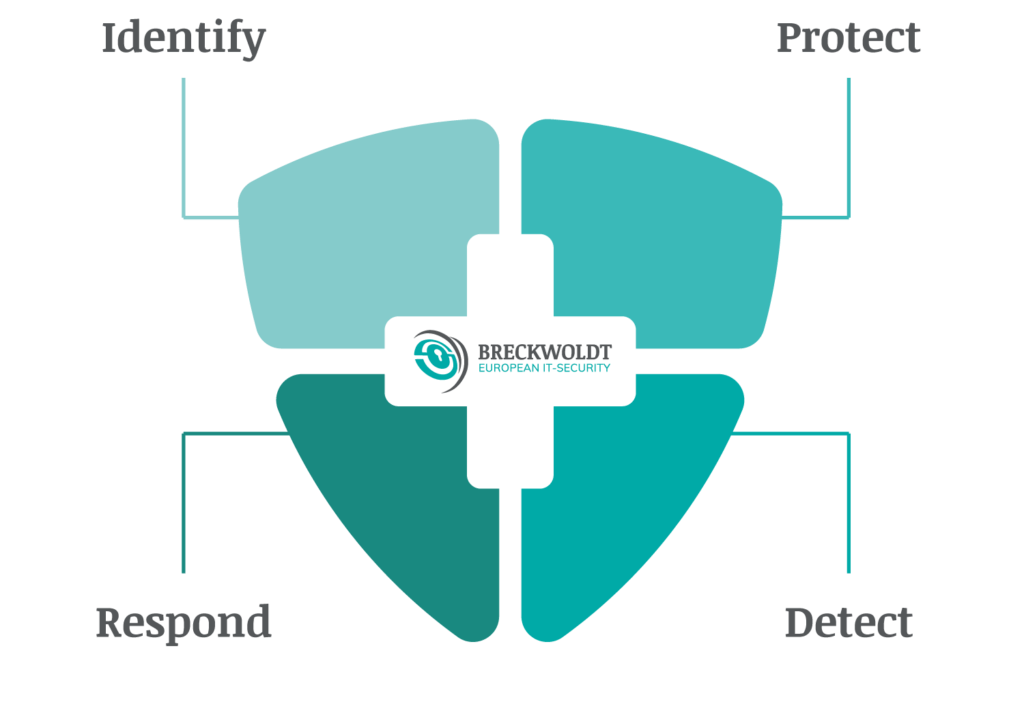

Wie funktioniert das?

Unser System in 5 Schritten zu mehr Informationssicherheit

Schritt 1 - Analyse

Im ersten Schritt ermitteln wir deine aktuelle IST Situation, um herauszufinden wo du grade stehst und wo die meisten Herausforderungen bestehen.

Schritt 2 - Planung

Anhand der Analyseergebnisse erstellen wir deinen kugelsicheren Implementierungsplan für eine einheitlich Sicherheitsstrategie

Schritt 3 - Umsetzung

Nun geht es an die Umsetzung eines einheitlichen ISMS welches alle Anforderungen in ein System vereint.

Schritt 4 - Überprüfen

Nach der Umsetzung wird das ganze System nochmal auf Schwachstellen durch unser entwickeltes interne Audit geprüft.

Schritt 5 - Verbessern

Notwendige Verbesserungen werden gestartet um eine kontinuierlichen Verbesserungsprozess zu gewährleisten

Phishing

Hacker geben sich viel Mühe, um mit täuschend echten E-Mails und Nachrichten an persönliche oder firmeninterne Daten zu kommen. Es wird immer schwieriger, echte Nachrichten von gefälschten Nachrichten zu unterscheiden. Gut, dass es Breckwoldt IT gibt. Mit unseren Tools bleiben Ihre sensiblen Daten auch in Ihren Händen.

Kontakt

Bringe Sie Ihre Informationssicherheit auf das nächste Level

Das sagen unsere Kunden

Die Beratung von Sören Breckwoldt hat es uns ermöglicht, Cyberangriffe schnellst möglich zu erkennen und darauf zu reagieren. Die Migration auf die ISO 27001:2022 und die Implementierung der SzA verlief sehr schnell und problemlos.

Dirk Bamann

CIO

Stadtwerke Wedel GmbH

Durch die Zusammenarbeit mit Sören Breckwoldt und der systematischen Beratung, konnten wir die Anforderungen im Bereich ISO 27001, SzA und NIS 2 leicht in unser ISMS integrieren. Gleichzeitig erhält unser Informationssicherheitsbeauftragter von den Experten wertvolle Best Practice Ansätze um jede Situation zu meistern.

Holger Lossin

Geschäftsführer

Prignitzer Energie- und Wasserversorgung GmbH

Die Breckwoldt GmbH in drei Punkten

Worauf wir besonderen Wert legen

Vertraulichkeit

Informationen dürfen nicht in falsche Hände geraten.

Integrität

Sensible Informationen dürfen nicht veränderbar sein.

Verfügbarkeit

Benötigte Informationen müssen jederzeit abrufbar sein.

Spezialist für Sicherheit in der Informationstechnologie

Wir sind europaweit tätig und beraten Unternehmen herstellerunabhängig und gezielt zu allen Themen aus dem Bereich der Informationsssicherheit

Unser Hauptaugenmerk liegt in der Gesamtbetrachtung aller strategischen Ziele des Unternehmens und erstellen speziell auf diese zugeschnittene Lösungen für die IT-Sicherheit.

Du wünscht dir eine Beratung zu einem speziellen Thema? Kein Problem dann nehme Kontakt mit uns auf und unsere Spezialisten führen ein erstes unverbindliches Beratungsgespräch mit dir!

Schon gewusst?

75% aller deutschen Unternehmen sind in den vergangenen zwei Jahren Opfer digitaler Spionage, Sabotage oder Datendiebstahls geworden.

Kontakt

-

An der Treene 20

24852 Langstedt

Germany - info@breckwoldt-it.de

- +49 4609 85 94 900

- Impressum

- Datenschutz